Windows代码执行零日漏洞正在积极利用中

编辑:深度系统|深度-值得深入 2020-03-24 来源于:网络

微软周一警告说,攻击者正在积极利用Windows零日漏洞,该漏洞可以在完全更新的系统上执行恶意代码。

该软件制造商在周一上午发布的一份公告中说,该字体解析远程代码执行漏洞被用于“有限的针对性攻击” 。该安全漏洞存在于Adobe Type Manager库中,该文件是Windows DLL文件,许多应用程序使用该文件来管理和呈现Adobe Systems提供的字体。该漏洞包含两个代码执行漏洞,这些漏洞可能由对Adobe Type 1 Postscript格式的恶意制作的主字体的不当处理触发。攻击者可以通过说服目标打开诱骗陷阱的文档或在Windows预览窗格中查看文档来利用它们。

周一的咨询警告说:“微软意识到试图利用此漏洞的有限的,有针对性的攻击。” 该通报在其他地方说:“对于运行受支持版本的Windows 10的系统,成功的攻击只能导致在权限有限且功能有限的AppContainer沙箱上下文中执行代码。”

微软没有透露这些漏洞是成功执行恶意有效负载还是只是尝试进行有效负载。通常,Windows内置的安全防护措施阻止漏洞利用像黑客所预期的那样起作用。该通报也未提及漏洞利用的数量或地理位置。目前尚无修复程序,星期一的通报也未提供何时发货的指示。

现在该做什么?

在发布补丁之前,Microsoft建议用户使用以下一种或多种变通办法:

- 在Windows资源管理器中禁用预览窗格和详细信息窗格

- 禁用WebClient服务

- 重命名ATMFD.DLL,或者从注册表中禁用文件

第一步将阻止Windows Explorer(该工具提供了用于显示和管理Windows资源的图形用户界面)自动显示Open Type Fonts。尽管此权宜之计修复程序可以阻止某些类型的攻击,但它不会阻止经过身份验证的本地用户运行经特殊设计的程序来利用此漏洞。

第二种解决方法-禁用WebClient服务-阻止矢量攻击者最有可能用来发动远程攻击。即使采取了这种措施,远程攻击者仍然有可能运行位于目标用户的计算机或本地网络上的程序。尽管如此,该解决方法仍将导致提示用户进行确认,然后再从Internet打开任意程序。

微软表示禁用WebClient将阻止传输Web分布式创作和版本控制。它还停止启动任何明显依赖于WebClient的服务,并将错误消息记录在系统日志中。

重命名ATMFD.DLL,这是最后一个建议的权宜之计,这将导致依赖嵌入式字体的应用程序出现显示问题,并且如果某些应用程序使用OpenType字体,则可能导致其停止运行。微软还警告说,根据第三种解决方法的一种变体,在对Windows进行注册表更改时出现错误,可能会导致严重的问题,可能需要完全重新安装Windows。

星期一的通报提供了有关打开和关闭所有三种解决方法的详细说明。该通报补充说,Windows Servers上默认启用的“增强的安全性配置”不能缓解该漏洞。

相关信息

-

-

2022/09/23 15:12

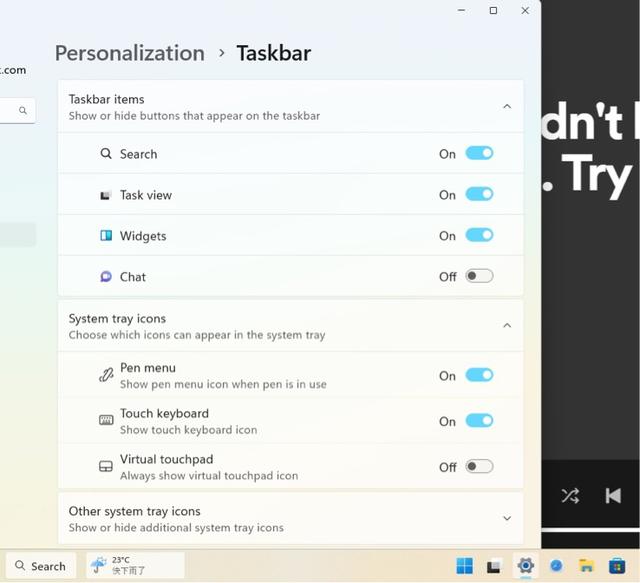

近期Windows 11更新又默认开启了VBS 引发老生常谈的各种问题 -

2022/09/23 15:11

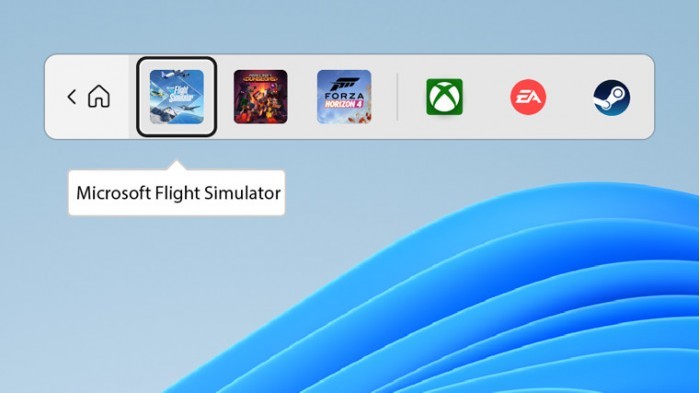

Windows 11 2022更新迎来游戏相关新功能 加入全新控制器栏 -

2022/09/23 15:10

微软在31个国家将Android 应用引入Windows 11

-

-

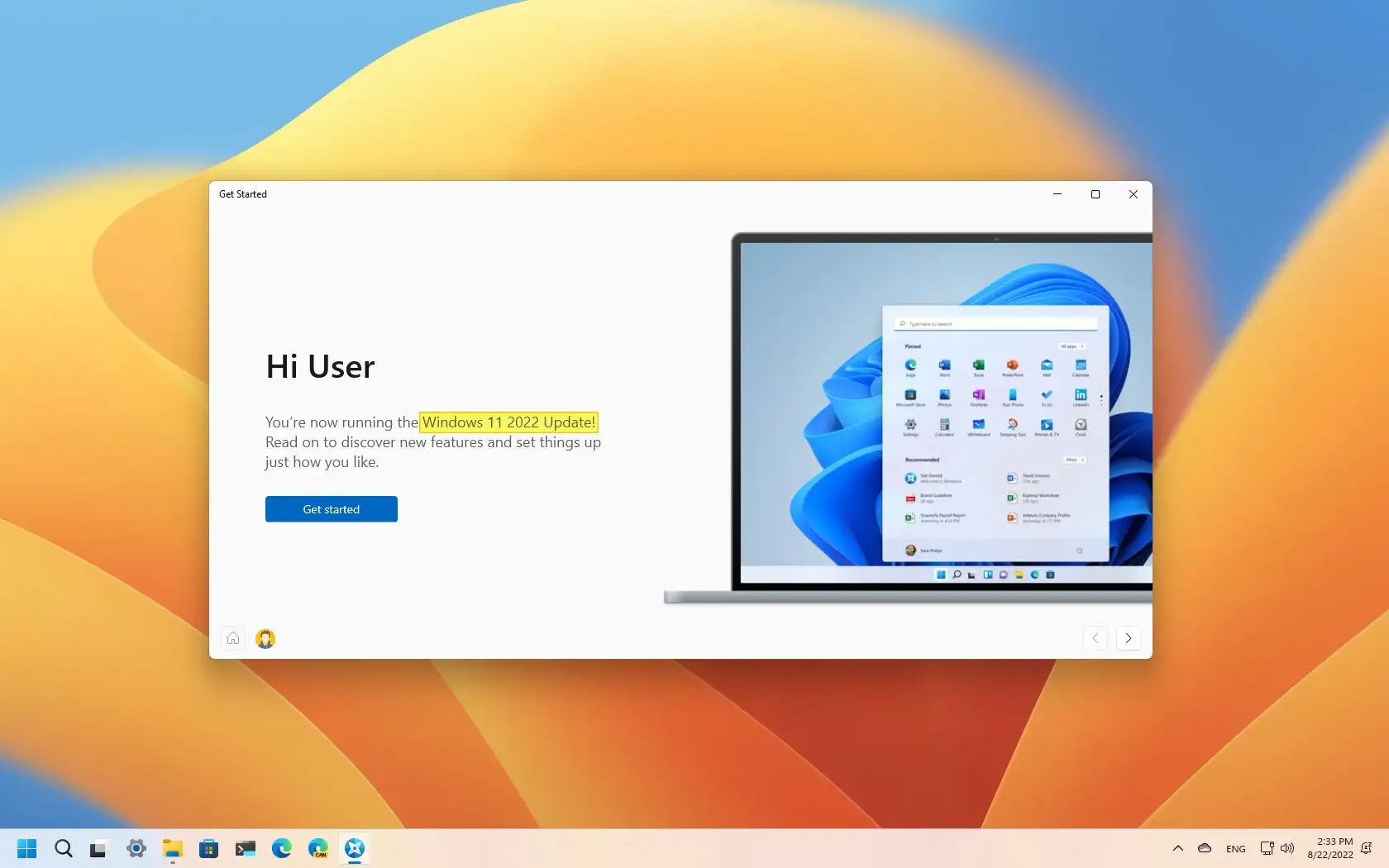

Windows 11 2022 Update大版本更新现已正式推出

这一天终于来临了,Windows 11正在以Windows 11 2022更新的形式接收其第一个大版本更新,微软似乎正在摆脱其"年半"命名惯例,之前的命名法会让这个版本被称为"22H2版"。考虑到微...

2022/09/23 15:08:57

-

微软Win11 Dev 25136预览版发布:左下角出现全新搜索栏

微软Win11 Dev Build 25136预览版已经发布,Win11的搜索框从原本的居中,被调整到了左侧,与小工具按钮相邻,点开后则与原本没什么差别。而且这是一项隐藏的改动,用户需要使用工具才...

2022/06/16 15:45:04